tar로 압축/해제하기 tar -cf : 압축하기 tar -tf: 테스트 하기 tar -xf: 압축 해제하기 [root@bastion tmp]# ls -al total 36 drwxr-xr-x. 3 root root 4096 Jun 9 17:15 . dr-xr-x---. 15 root root 4096 Jun 8 16:07 .. -rwxr-xr-x. 1 root root 80 Jun 4 15:14 control -rw-r--r--. 1 root root 16426 Jun 8 20:04 control_outfile drwxr-xr-x. 2 root root 4096 Jun 9 17:16 test [root@bastion tmp]# tar -cf test/tmp.tar control* [root@bastio..

Red Hat System Administration I: 네트워크 관리

Red Hat System Administration I: 네트워크 관리

ip보기, ipv6 주소로 ping하기 ip보는 명령은 'ip a'입니다. ipv6 주소는 fe80으로 항상 시작합니다. ipv4 주소는 ping 명령어를 사용하고, ipv6는 ping6명령을 사용합니다. 아래 예제와 같이 'ping6 %'형식으로 ping할 수 있습니다. 예) ping6 fe80::404:bdff:fe84:bead%eth0 [root@bastion ~]# ip a 1: lo: mtu 65536 qdisc noqueue state UNKNOWN group default qlen 1000 link/loopback 00:00:00:00:00:00 brd 00:00:00:00:00:00 inet 127.0.0.1/8 scope host lo valid_lft forever preferred_l..

Red Hat System Administration I: Logs

Red Hat System Administration I: Logs

systemd-journald, rsyslogd, journalctl 로그관리 참조 systemd-journald : OS의 모든 프로세스의 로그 수집 journalctl: systemd-journald가 수집한 로그를 보는 viewer( binary형태의 로그를 표시함) rsyslogd: systemd-journald가 수집한 메시지를 지정된 규칙대로 분리하여 /var/log디렉토리 내에 파일로 기록하는 서비스 /var/log/messages: 일반로그(인증, 메일, 스케쥴job, 디버깅 외)가 기록되는 syslog파일 /var/log/secure: 보안과 인증 수행 관련된 syslog 파일 /var/log/maillog: 메일서버 관련 syslog 파일 /var/log/cron: schdule job..

timedatectl 사용법에 대해 설명합니다. timezone 변경하기 timedatectl list-timezones로 timezone이름을 찾고, timedatectl set-timezone명령으로 timezone을 변경합니다. [root@bastion ~]# timedatectl Local time: Mon 2020-06-08 02:08:54 CDT Universal time: Mon 2020-06-08 07:08:54 UTC RTC time: Mon 2020-06-08 07:08:54 Time zone: America/Chicago (CDT, -0500) NTP enabled: yes NTP synchronized: yes RTC in local TZ: no DST active: yes Last..

OCP install on baremetal servers

OCP install on baremetal servers

설치 가이드는 OCP도움말 > Installing > Installing on bare metal > Restriected network base metal installation을 참조하십시오. docs.openshift.com/container-platform/4.4/installing/installing_bare_metal/installing-restricted-networks-bare-metal.html install-config.yaml구성 하기 참고: openshift installer customization pullSecret만들기 echo admin:passw0rd | base64 예) {"auths":{"registry.kubepia.net":{"auth":"YWRtaW46cGFzc3c..

Red Hat System Administration I: ssh 사용하기

Red Hat System Administration I: ssh 사용하기

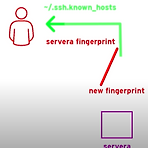

finger print로 상호 신뢰하기 Terminal과 Server간에 상호 신뢰하는 방법은 아래와 같습니다. Terminal에서 Server를 접근을 시도 합니다. 2가지 방식으로 인증할 수 있습니다. id / pw 입력 private key파일 이용 : Terminal에 서버접근을 위한 SSH private key파일이 있어야 하고, config파일에 정의되어 있어야 함 Local의 ~/.ssh/known_hosts에 있는 finger print와 대상서버의 /etc/ssh/ssh_host_ecdsa_key.pub의 finger print가 동일한 지 검사합니다. Local에 없는 경우는 접근 여부를 묻고, 틀린 경우는 로그인을 중단합니다. 인증이 성공하면 Local termianl의 ~/.ssh디..

Red Hat System Administration I: Service와 Daemon 관리

Red Hat System Administration I: Service와 Daemon 관리

systemctl systemctl은 등록된 daemon service를 보는 명령입니다. daemon service의 유형에는 service, socket, target, device 가 있습니다. [root@bastion ~]# systemctl list-units --type=service UNIT LOAD ACTIVE SUB DESCRIPTION auditd.service loaded active running Security Auditing Service chronyd.service loaded active running NTP client/server cloud-config.service loaded active exited Apply the settings specified in cloud-..

Red Hat System Administration I: Linux processes

Red Hat System Administration I: Linux processes

container로 실습하기 jobs, fg, bg jobs는 실행중인 job목록을 보는 명령입니다. 'fg %'로 특정 job을 foreground로 실행할 수 있고, 'bg %'로 특정 job을 background로 실행할 수 있습니다. forground job으로 실행한 후 CTRL-z를 누르면 pause이고, CTRL-c를 누르면 terminate입니다. 실습을 위해 아래 내용으로 shell을 작성하십시오. sh-4.2# cd ~/tmp sh-4.2# vi control #! /bin/bash while true; do echo -n "$@ " >> ./control_outfile sleep 1 done sh-4.2# chmod +x control 그리고, 아래와 같은 순서로 테스트를 하면서 이해..

작업하는 PC나 VM에서 ubuntu나 centos를 container로 실행하는 방법입니다. centos 2020-06-02현재 centos8까지 나와 있습니다. 최신 버전 아래와 같이 실행하면 됩니다. > docker run -it centos sh sh-4.4# exit exit container를 종료하면 아래 명령으로 중단된 container를 보고 다시 실행할 수 있습니다. ❯ docker ps -a CONTAINER ID IMAGE COMMAND CREATED STATUS PORTS NAMES d02a9cbdfa50 centos "sh" 9 seconds ago Exited (0) 6 seconds ago agitated_gates b97449acab2d centos7 "sh" About a..

Red Hat System Administration I: 파일 권한 제어

Red Hat System Administration I: 파일 권한 제어

container로 실습하기 ugo 시스템 파일에 대한 권한 제어는 아래와 같은 ugo 시스템을 사용합니다. ugo 권한 수정 rwx의 위치에 따라 아래와 같이 2진수로 치환한 후 10진수로 바꾸면 각 권한은 아래와 같이 4, 2, 1이 됩니다. r: 100 -> 4 w: 010 -> 2 x: 001 -> 1 따라서 아래와 같이 다양하게 조합하여 권한을 줄 수 있습니다. rwx -> 7 rw -> 6 rx -> 5 sh-4.4# touch abc sh-4.4# ls -l total 4 -rw-r--r-- 1 root root 0 Jun 3 07:48 abc drwxrwxr-- 2 root user1 4096 Jun 3 07:35 noaccess sh-4.4# chmod 440 noaccess sh-4.4..

- Total

- Today

- Yesterday

- 육각형인간

- spotify

- micro service

- SAGA

- agile

- Event Sourcing

- 리퀴드폴리탄

- 디토소비

- 스핀프로젝트

- 버라이어티가격

- 애자일

- 호모프롬프트

- 돌봄경제

- 요즘남편 없던아빠

- 마이크로서비스

- 도파밍

- CQRS

- API Composition

- AXON

- 스포티파이

- 마이크로서비스 패턴

- 분초사회

| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | ||||||

| 2 | 3 | 4 | 5 | 6 | 7 | 8 |

| 9 | 10 | 11 | 12 | 13 | 14 | 15 |

| 16 | 17 | 18 | 19 | 20 | 21 | 22 |

| 23 | 24 | 25 | 26 | 27 | 28 |